投稿アップデート情報 追記 追記2(7/7) 追記3(9/2) 追記4(9/5)

昨日, 8 時くらいに帰宅したのだが,今年,初の蛍を見た。まぁ,時刻的問題もあるから,昨日から飛び始めたとは限らないけど。

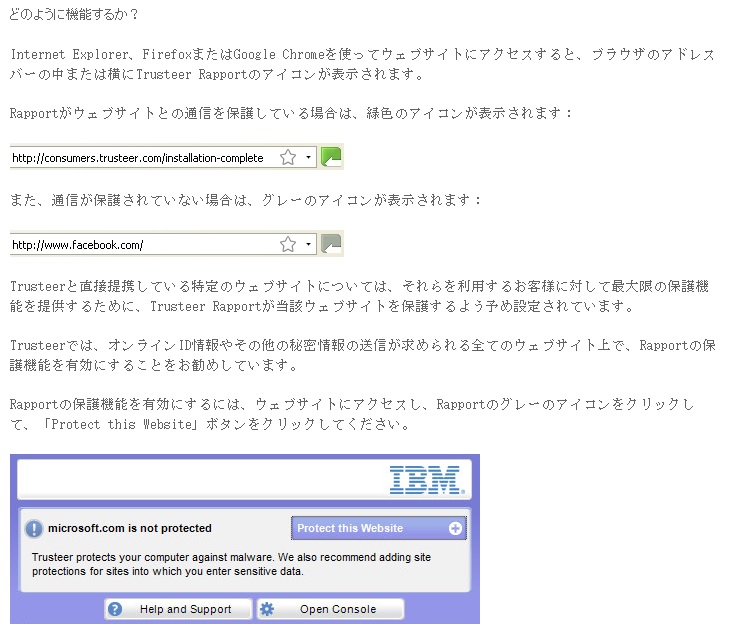

で,本題。 21 日に “TLSに脆弱性「Logjam」 – 国家レベルなら1024ビットまで盗聴可能” というのを読んで, Guide to Deploying Diffie-Hellman for TLS に行った。特に何も対策せずに,テストしてみたんだけどさ, 2014.Oct.28 (= OpenSSL で作る SANs 対応かつ SHA256 使用の自前認証局) のままで,右図の結果が出た。んで,「まっ,いいか」となった。

で,本題。 21 日に “TLSに脆弱性「Logjam」 – 国家レベルなら1024ビットまで盗聴可能” というのを読んで, Guide to Deploying Diffie-Hellman for TLS に行った。特に何も対策せずに,テストしてみたんだけどさ, 2014.Oct.28 (= OpenSSL で作る SANs 対応かつ SHA256 使用の自前認証局) のままで,右図の結果が出た。んで,「まっ,いいか」となった。

その夜,くりくりさんから, Logjam についてのコメントをいただいた。そんで「記事。何とか,がんばってみます」と返信したので,今,がんばってるところ。ヘヘッ。

最初にテストをした時点では,うちのサーバは,下の Cipher Suites をサポートしていた。

- ECDHE-RSA-AES256-GCM-SHA384

- ECDHE-RSA-AES128-GCM-SHA256

- ECDHE-RSA-AES256-CBC-SHA384

- ECDHE-RSA-AES128-CBC-SHA256

- ECDHE-RSA-AES256-CBC-SHA

- ECDHE-RSA-AES128-CBC-SHA

- DHE-RSA-AES256-GCM-SHA384

- DHE-RSA-AES256-CBC-SHA256

- DHE-RSA-AES256-CBC-SHA

- DHE-RSA-CAMELLIA256-CBC-SHA

- DHE-RSA-AES128-GCM-SHA256

- DHE-RSA-AES128-CBC-SHA256

- DHE-RSA-AES128-CBC-SHA

- DHE-RSA-SEED-CBC-SHA

- DHE-RSA-CAMELLIA128-CBC-SHA

実のところ,ほとんどいらないんだよね,こいつら。だって,うちの SSL サーバのユーザは私だけで,私は,最新のブラウザしか使わんのだもん。ホンでもって,使ってるのは ECDHE-RSA-AES128-GCM-SHA256 だけなんス。この際, SSLCipherSuite を下に書き換えることにした(爆)。

SSLCipherSuite ECDHE-RSA-AES128-GCM-SHA256

当たり前だけど,このコンフィグは,ほかの人の役には立たない。現実的にコンフィグを知りたい人は, Guide to Deploying Diffie-Hellman for TLS を見に行ってくだされ。 Apache 2.4.8 以降と OpenSSL 1.0.2 以降を使っている場合は, SSLOpenSSLConfCmdor ディレクティブで,直接 DH params ファイルを指定できる。そうでない場合には, SSLCipherSuite と SSLProtocol を代わりに使ってやって, Logjam attack を回避することになる。

実のとこ, ApacheLounge の HTTPD はいまだに OpenSSL 1.0.1 なんだよね。というわけで, SSLOpenSSLConfCmd は使えんかった。まぁ, SSLCipherSuite が上記のようにキチガイじみてる(汗)ので,変更後のテスト結果は,右図のような感じになった。

実のとこ, ApacheLounge の HTTPD はいまだに OpenSSL 1.0.1 なんだよね。というわけで, SSLOpenSSLConfCmd は使えんかった。まぁ, SSLCipherSuite が上記のようにキチガイじみてる(汗)ので,変更後のテスト結果は,右図のような感じになった。

別の Logjam Attack チェッカーでやってみたら,⇒みたいになった。

別の Logjam Attack チェッカーでやってみたら,⇒みたいになった。

いつもながら piyolog さんのまとめが出てましたね。「Logjam Attackについてまとめてみた」

追記:

The Logjam Attack page には, Google Chrome (含 Android ブラウザ), Mozilla Firefox, Microsoft Internet Explorer, 及び Apple Safari はすべて Logjam attack に対して修正を配備と書いてあるのだが,現時点でも (午前 9:45),当該ページに FireFox 38.0.1, Google Chrome 43.0.2357.65 あるいは SeaMonkey 2.33.1 でアクセスすると Warning! Your web browser is vulnerable to Logjam and can be tricked into using weak encryption. You should update your browser が出る。 Good News! Your browser is safe against the Logjam attack が戻ってくるのは, Internet Explorer 11.0.19 でアクセスしたときだけである。

注意) この件,他のブラウザおよびバージョンではチェックしていない。

追記2(7/7):

昨日, FireFox 39.0 になりましたね。でもって, Good News! Your browser is safe against the Logjam attack になったでアリンス。

追記3(9/2):

しばらく,チェックを忘れてて,今日, Google Chrome の 45.0.2454.85 が来たのでチェックしてみたら Good News! Your browser is safe against the Logjam attack になっていた。ウーン,いつなったんだろ,ワカンネ!!

追記4(9/5):

今 5 日になったばかりだが,久々に SeaMonkey のアップデートが来て, 2.35 になった。でもって,やっと Good News! Your browser is safe against the Logjam attack が出るようになった。